- within Accounting and Audit topic(s)

- in United States

- within Accounting and Audit topic(s)

- with readers working within the Oil & Gas industries

- within Accounting and Audit topic(s)

In der digitalisierten Wirtschaft stellen Daten und Geschäftsprozesse eine wesentliche Grundlage der Wertschöpfung dar. Zunehmende Auslagerungen zentraler Funktionen – etwa Finanzbuchhaltung, Lohn- und Gehaltsabrechnung, Zahlungsabwicklung, IT-Hosting, Rechenzentrumsbetrieb und Cloud-Services – erhöhen das Risikoprofil von Organisationen. Relevante Risikokategorien umfassen insbesondere Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit), Datenschutz- und Compliance-Anforderungen (z.B. DSGVO, sektorspezifische Outsourcing-Regelwerke), operationale Resilienz (Serviceverfügbarkeit, Business Continuity, Incident-Management), Risiken für die Finanzberichterstattung sowie Dritt- und Viertparteienrisiken einschließlich Subservice-Providern. Transparenz über Kontrollziele, Kontrolldesign und Kontrollwirksamkeit wird dadurch zu einer materiellen Governance-Anforderung.

Anforderungen von Stakeholdern an Verlässlichkeit und Compliance

Stakeholder – z.B. Management und Aufsichtsorgane, Kunden und Geschäftspartner sowie Aufsichtsbehörden und externe Prüfinstanzen – verlangen belastbare, vergleichbare und periodisch aktualisierte Nachweise, dass sensible Informationen geschützt, Systeme verfügbar, Verarbeitungen korrekt und regelkonform sind und dass ausgelagerte Leistungen angemessen überwacht werden. In besonders exponierten Bereichen wie Finanz- und Lohnabrechnung oder kritischen IT-Services führen Fehlsteuerungen zu unmittelbaren finanziellen, rechtlichen und reputationsbezogenen Auswirkungen. Ein unabhängiger Prüfungsnachweis zur Angemessenheit und Wirksamkeit des Internen Kontrollsystems (IKS) bei Dienstleistern ist daher zentral.

SOC-Berichte als vertrauensbildendes Governance-Element

SOC (Service Organization Controls) Berichte adressieren diese Anforderungen. Als standardisierte Assurance-Berichte liefern sie eine strukturierte Beurteilung der Angemessenheit (Design Effectiveness) und – abhängig vom Berichtstyp – der Wirksamkeit (Operating Effectiveness) von Kontrollen bei Dienstleistern über definierte Berichtszeiträume. SOC-Berichte schaffen entscheidungsrelevante Transparenz gegenüber den genannten Stakeholdern, unterstützen Third-Party-Risk-Management und Compliance und reduzieren die durch Auslagerungen entstehenden Informations- und Steuerungsasymmetrien.

Typen von SOC-Berichten im Überblick

SOC-Berichte unterscheiden sich je nach Zielsetzung und Adressatenkreis. Damit Unternehmen und deren Kunden den passenden Berichtstyp auswählen können, lohnt sich ein Blick auf die wesentlichen Unterschiede:

Tab. 1: Typen von SOC-Prüfungen

|

SOC 1 |

SOC 2 |

SOC 3 |

|

|

Fokus |

Interne Kontrolle der finanziellen Berichterstattung |

Operationale Kontrollen |

|

|

Standards |

SSAE 18 (AT-C 320) / ISAE 3402 |

SSAE 18 (AT-C 205) / ISAE 3000 |

|

|

Verwendung |

Beschränkt auf Nutzer der Dienstleistung (Typ 1 oder 2) |

Beschränkt auf Nutzer der Dienstleistung (Typ 1 oder 2) |

Keine Verwendungsbeschränkung |

|

Zweck |

Berichte über Kontrollen für Jahresabschlussprüfungen |

Berichte über Kontrollen für Compliance oder betriebliche Tätigkeiten |

Berichte über Kontrollen für Compliance oder betriebliche Tätigkeiten (Marketingaspekte) |

|

Treuhandprinzipien und -kriterien |

|||

|

Umfang |

- Fokus auf Risiken der finanziellen Berichterstattung und spezifiziert nach Dienstleistern - Verfahren zur Verarbeitung und Berichterstattung von Transaktionen - Handhabung von wesentlichen Ereignissen und Gegebenheiten (nicht Transaktionen) - Andere Aspekte von Bedeutung für die Verarbeitung und Berichterstattung von Benutzertransaktionen |

- Infrastruktur - Software - Verfahren - Personal - Daten |

|

|

Abgedeckte Domänen |

- Dienstleistungsbezogene Kontrollen - Unterstützende generelle IT-Sicherheitskontrollen |

- Sicherheit - Verfügbarkeit - Vertraulichkeit - Verarbeitungsintegrität und/oder - Datenschutz |

|

|

Grad der Standardisierung |

Kontrollziele sind durch den Dienstleister zu definieren und können je nach Art der Dienstleistung variieren |

- Prinzipien werden durch den Dienstleister ausgewählt - Spezifische vordefinierte Kriterien werden eher als Kontrollziele verwendet |

|

Quelle: Vgl. Bungartz, Oliver: Handbuch Interne Kontrollsysteme (IKS), 6. Aufl. Berlin 2020, S. 87-88.

Typ I vs. Typ II: Unterschiede mit wesentlicher Auswirkung

Neben der Wahl der passenden Art des SOC-Berichts ist entscheidend, ob die Prüfung als Typ I oder Typ II durchgeführt wird:

Tab. 2: Typen der Berichterstattungen bei SOC-Prüfungen

|

Bericht Typ I |

Bericht Typ II |

|

Bericht über implementierte Kontrollen - Beschreibung des Aufbaus und Implementierung der Kontrollen (als Zeitpunktbetrachtung) - Keine Prüfung der Funktionsfähigkeit der Kontrollen (begrenzte Verlässlichkeit) - Lediglich zu Informationszwecken und nicht zur Verlässlichkeit für nutzende Prüfer - Gewöhnlich während des ersten Jahres der Prüfung des Dienstleistungsunternehmens durchgeführt (Aufbauphase) |

Bericht über implementierte Kontrollen und Prüfung der Wirksamkeit - Beschreibung des Aufbaus und Implementierung von Kontrollen (für eine Periode von 6–12 Monaten, Ausnahmen müssen erklärt und gerechtfertigt werden, z.B. Start-up oder Merger/Fusion) - Prüfung der Funktionsfähigkeit von internen Kontrollen - Mögliche Basis zur Verlässlichkeit für nutzende Prüfer zur Reduzierung der Prüfungshandlungen beim Dienstleistungsunternehmen |

Quelle: Vgl. Bungartz, Oliver: Handbuch Interne Kontrollsysteme (IKS), 6. Aufl. Berlin 2020, S. 88.

Während ein Bericht Typ I also vor allem eine Momentaufnahme des Aufbaus und der Angemessenheit des IKS liefert, bestätigt ein Bericht Typ II die tatsächliche Funktionsfähigkeit der Kontrollen über einen längeren Zeitraum hinweg und genießt daher deutlich höhere Aussagekraft.

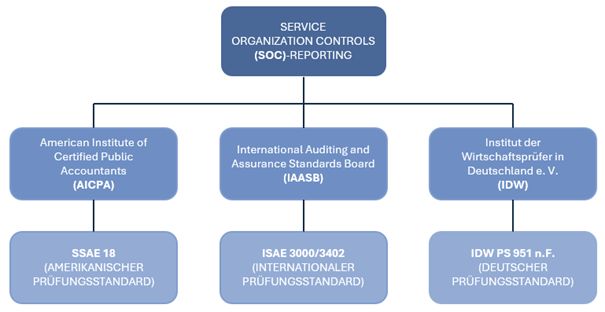

Relevante Standards und Prüfungsrahmen

SOC-Berichte haben international eine hohe Akzeptanz, da sie auf klar definierten, weltweit anerkannten Prüfungsstandards beruhen. Diese Standards gewährleisten Vergleichbarkeit, Nachvollziehbarkeit und damit Vertrauen. Ohne eine solche Einbettung in bestehende Prüfungsrahmen wäre ein SOC-Bericht nicht belastbar:

- ISAE 3402 stellt den maßgeblichen internationalen Standard für SOC-1-Prüfungen dar, sofern die Kontrollen des Dienstleisters Auswirkungen auf die Finanzberichterstattung der Kundenorganisationen haben.

- ISAE 3000 fungiert als allgemeiner Rahmenstandard für Prüfungen nichtfinanzieller Informationen und bildet die Grundlage für SOC-2- und SOC-3-Berichte. Schwerpunkte sind dabei Kontrollen zu Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.

- SSAE 18 ist der in den Vereinigten Staaten geltende Prüfungsstandard, der die Durchführung von SOC-Prüfungen nach US-amerikanischem Recht regelt. Er konkretisiert die Anforderungen an die Berichterstattung für den US-Markt und ist insbesondere für international tätige Unternehmen relevant, die Geschäftsbeziehungen zu US-Kunden unterhalten.

- IDW PS 951 n.F. stellt die nationale Umsetzung von ISAE 3402 in das deutsche Prüfungsumfeld dar. Damit bietet er einen rechtlich verankerten Rahmen für Prüfungen ausgelagerter Dienstleistungen im deutschen Rechtskreis, ohne inhaltlich von ISAE 3402 abzuweichen. Unterscheidung der drei Typen von SOC-Prüfungen ist hierbei nicht vorgesehen.

Die Einhaltung dieser Standards stellt sicher, dass SOC-Berichte nicht als Marketinginstrument missverstanden werden, sondern als ernstzunehmender, prüferisch abgesicherter Nachweis für die Angemessenheit und Wirksamkeit von Kontrollen:

Abb. 1: Standards zur SOC-Berichterstattung

Vorgehensmodell zur Erstellung eines SOC-Berichts

- Vorbereitungsphase (Readiness Assessment): Zu Beginn erfolgt eine strukturierte Bestandsaufnahme der relevanten Prozesse, Systeme und Standorte. Im Rahmen dieser Vorbereitungsphase werden bestehende Kontrollen identifiziert und dokumentiert, Lücken im Kontrollumfeld aufgezeigt und Maßnahmen zur Schließung dieser Lücken definiert. Ziel ist es, eine konsistente Grundlage für die nachfolgende Prüfung zu schaffen.

- Erklärung und Systembeschreibung: Die Geschäftsleitung legt eine Erklärung vor (Erklärung der gesetzlichen Vertreter" oder Management Statement"), in der bestätigt wird, dass die Systembeschreibung zutreffend und vollständig ist. Diese Systembeschreibung enthält eine klare Darstellung der angebotenen Dienstleistungen, der eingesetzten Systeme und Prozesse, der Verantwortlichkeiten sowie der Schnittstellen zu anderen Einheiten oder Dienstleistern.

- Definition des Kontrollrahmens: Auf Basis der Systembeschreibung wird ein Kontrollrahmen entwickelt. Darin werden die wesentlichen Ziele und zugehörigen Kontrollen definiert, nachvollziehbar dokumentiert und strukturiert dargestellt. Die Kontrollen werden so beschrieben, dass deren Existenz und Funktionsweise überprüfbar ist.

- Durchführung der Prüfung: Die

Prüfung kann in zwei Ausprägungen erfolgen:

- Typ I: Beurteilung, ob die beschriebenen Kontrollen angemessen ausgestaltet und zum Stichtag implementiert sind.

- Typ II: Erweiterte Beurteilung, bei der zusätzlich untersucht wird, ob die Kontrollen über einen längeren Zeitraum wirksam funktioniert haben. Dazu werden Nachweise eingeholt, Stichproben geprüft und die tatsächliche Umsetzung bewertet. Abweichungen oder festgestellte Schwächen werden im Bericht dokumentiert.

- Erstellung des SOC-Berichts: Am Ende wird der SOC-Bericht durch den Prüfer erstellt. Der Bericht enthält die vom Unternehmen/Dienstleister erstellte Erklärung der Geschäftsleitung und Systembeschreibung, die Einschätzung des Prüfers sowie – je nach Berichtstyp – eine Darstellung der getesteten Kontrollen und Ergebnisse. Darüber hinaus werden etwaige Feststellungen, Einschränkungen oder Empfehlungen transparent aufgeführt.

Fazit

SOC-Berichte sind weit mehr als ein formaler Prüfungsnachweis, sondern haben sich zu einem strategischen Instrument entwickelt, um Vertrauen zu schaffen und die Wettbewerbsfähigkeit von Dienstleistern im Markt zu stärken. Unternehmen, die sensible Daten verarbeiten oder kritische Dienstleistungen erbringen – etwa Finanzbuchhaltung, Lohn- und Gehaltsabrechnung, Zahlungsabwicklung, IT-Hosting, Rechenzentrumsbetrieb und Cloud-Services – können durch einen SOC-Bericht ihre Leistungsfähigkeit, Verlässlichkeit und die Angemessenheit ihres internen Kontrollsystems differenziert dokumentieren.

Die besondere Relevanz ergibt sich aus den steigenden Erwartungen von Kunden, Geschäftspartnern und Aufsichtsbehörden. Gefordert werden belastbare Nachweise, dass Prozesse kontrolliert, Systeme verfügbar und Daten geschützt sind. Ohne geprüfte und dokumentierte Kontrollen sinkt das Vertrauen schnell, während ein aktueller SOC-Bericht Transparenz schafft und belegt, dass ein wirksames Kontrollumfeld etabliert ist. Damit wird deutlich: SOC-Berichte sind kein Selbstzweck, sondern ein Instrument, um Informationsasymmetrien in Auslagerungsbeziehungen zu reduzieren, die Steuerungsfähigkeit der Auftraggeber zu stärken und die Qualität des internen Kontrollsystems bei Dienstleistern nachzuweisen.

Für Unternehmen bedeutet dies konkret: Mit einem SOC-Bericht lassen sich Geschäftsbeziehungen festigen, Compliance-Anforderungen zuverlässig erfüllen und Ausschreibungen erfolgreich unterstützen. Für Stakeholder entsteht die Sicherheit, dass die erbrachten Dienstleistungen in einem strukturierten, kontrollierten und überprüften Umfeld erfolgen. Damit wird der SOC-Bericht zu einem wesentlichen Baustein einer nachhaltigen und vertrauensbasierten Zusammenarbeit.

The content of this article is intended to provide a general guide to the subject matter. Specialist advice should be sought about your specific circumstances.