- within Government and Public Sector topic(s)

- with readers working within the Construction & Engineering industries

Geçtiğimiz günlerde WhatsApp'ın yeni kullanım koşullarını yayımlamasıyla ortaya çıkan kaos nedeniyle birçok kullanıcının rakip çevrimiçi mesajlaşma uygulamalarına göç ettiğini gördük. Bu durum şirketlerin kişisel veri veya mahremiyet uygulamalarının artık kullanıcılar nezdinde ürün tercihi aşamasında bir karar noktası olduğunu somut biçimde ortaya koydu.

İçinde bulunduğumuz veri temelli ekonomide, bireylerin haklarına saygılı, onları doğru noktada bilgilendirerek şeffaflık sunan yani mahremiyet odaklı mevzuatlara uyum sağlayan şirketlerin, rakiplerine karşı büyük bir rekabet avantajı yaşayacağını bir önceki yazımızda söylemiş ve bunun formülünün Privacy by Design ("PbD") yani tasarımdan itibaren gizlilik ilkesi olduğunu belirtmiştik. Bu kavramın tanımına, işin şirketlerde kimin tarafından sahiplenileceğine ve temel unsurlarına ilişkin bilgilere yukarıda atıf yapılan yazımızdan ulaşabilirsiniz.

PbD'ye uygun olmak için neler yapılmalı?

PbD yaklaşımı bir ilke olduğundan iş dünyası için soyut kalabilmekte; çoğu şirket bu ilkeyi ürünlerine ve iş süreçlerine somut bir şekilde entegre edememektedir.

Literatürde PbD'nin uygulanmasına yönelik stratejileri somut örneklerle birlikte değerlendiren çalışma çok az sayıda bulunmaktadır. Bu çalışmalardan en öne çıkanları Jaap-Henk Hoepman tarafından yazılmış "Privacy by Design Strategies (The Little Blue Book)" ve ENISA'nın P rivacy and Data Protection by Design raporu.

Bu yazımızda "Privacy by Design Strategies (The Little Blue Book)" kitabında bahsi geçen metodlarla, kendi projelerimizde karşılaştığımız örnekleri birleştirerek PbD'yi ürün ve teknik ekipler için somutlaştırmaya çalışacağız.

PbD ilkesinin stratejilerini iki temel kategoriye ayırabiliriz: Veri Temelli Stratejiler ve Süreç Temelli Stratejiler.

Veri Temelli Stratejiler nelerdir?

1) Minimize Etme

Bu strateji dünya genelinde birçok ülkenin kişisel veri mevzuatında kendisine yer bulmaktadır. Bireyin haklarının ön planda olduğu varsayımından çıkan bu ilke uyarınca kişisel veriler işlenirken mümkün olduğunca az sayıda kişisel veri işleme yoluna gidilmelidir. Verisi işlenecek olan ilgili kişi sayısı azaltılmalı veyahut ilgili kişi sayısı aynı kalsa bile daha az sayıda/kategoride kişisel verinin işlenmesine karar verilmelidir.

Minimize etmenin şirketlerin iş süreçlerine zarar vermeyecek şekilde uygulanmasını sağlamak adına belirli taktikler bulunmaktadır.

- Seçme: Öncelikle ilgili kişilerin kimler olacağına karar verilmeli, sonrasında da zorunlu olarak işlenmesi gereken kişisel veriler ayırt edilmelidir. Bu seçim yapıldıktan sonra bunun dışındaki veriler işlemeye tabi tutulmamalıdır. Bazı kişisel verilere ihtiyaç olup olunmadığı noktasında tereddüt yaşanması halinde mümkün olduğunca işleme yapılmama yönünde bir iş süreci tasarlamaya gayret edilmelidir.

- Hariç Tutma: İş sürecinin ulaşmak istediği amaç ile ilgisiz olan veya işlenmesi risk yaratabilecek veriler süreç tasarımının sıfır noktasında tespit edilmeli ve bu verilerin toplanmaması için yapısal formlar aracılığıyla veriler toplanmaya çalışılmalıdır.

- Kazıma: Bir veri seti içerisinde yer alan verilerden bazılarının işleme amacı artık ortadan kalkmışsa ve bu verilere ihtiyaç yoksa, ilgili veri setinden uygulama seviyesinde kısmi kazıma yöntemi ile bu verilerin çıkartılması gerekmektedir. Bir verinin ait olduğu veri setinin işleme amacının devam etmesi, o veri özelinde bir işleme amacı, dolayısıyla hukuki temeli olduğu anlamına gelmemelidir.

- İmha Etme: Veriye ihtiyaç olunan süre en başından belirlenmeli ve ihtiyaç ortadan kalktığında veri otomatik bir şekilde imha edilmelidir. Ama unutulmamalıdır ki, organizasyon, süreçler ya da hizmetlerdeki değişiklikler, verilerin belirlenen saklama sürelerinden önce imhasını gerektirebilir. Bu süreçler düzenli aralıklarla takip edilmeli ve herhangi bir anda artık bulunmasına ihtiyaç kalmayan veriler derhal imha edilmelidir. Ancak sadece verilerin imhası yeterli olmamakta şirketlerce yapılan yedeklemeler nezdindeki verilerin silinmesi gerekmektedir.

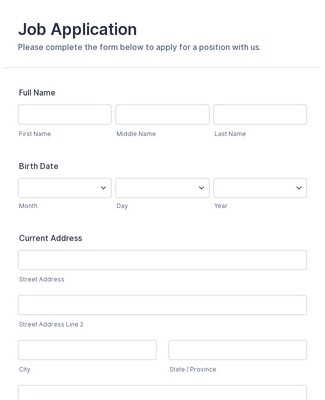

Örnek 1: Birçok şirket insan kaynakları süreçlerinde özgeçmiş toplamaktadır. Bu özgeçmişlerin yapısal şekilde kurgulanmış bir form aracılığıyla bir web-sitesi üzerinden alınması ve bu formda sadece şirketin çalışan adayının değerlendirilmesi için ihtiyaç duyduğu bilgilerin yer alması önerilmektedir. Bu sayede ihtiyaç olmayan bilgilerin toplanmasının ve bunları işlemenin yaratacağı risklerin (örn. özel nitelikli verilerin işlenmesi) önüne geçilebilecektir.

Örnek İş Başvuru Formu

Örnek 2: Şirketler, sosyal medya hesapları üzerinden yaptıkları çekilişler kapsamında işlenen kazanan kişi bilgileri, ödül kendisine verildikten sonra anında imha etmelidirler. Şirketin kazanan kişinin bilgilerinin hepsini tutmasına çoğu zaman gerek olmadığı düşünüldüğünde, eğer şirketin istatistiki verilere ihtiyacı varsa, yalnızca kazanan kişinin isminin ve soy isminin baş harfleri ve kazandığı ödül bilgisi tutulabilir.

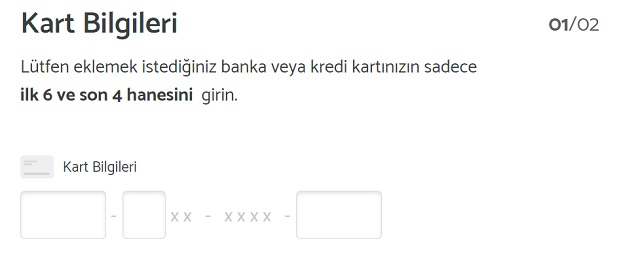

Örnek 3: Kullanıcılar bazı iş akışlarında -gerekmese dahi- hesap güvenliği ile bilgilerinin veya kredi kartı bilgilerinin tamamını şirketlerle paylaşabilmektedirler. Bu tür durumlarda kullanıcı eğilimlerinin trendleri takip edilip, kullanıcılara bu verileri paylaşmamaları yönünde uyarılar yapılmalı veya kullanıcıların bu verileri giremeyeceği bir şekilde bir UI (arayüz) tasarımı yapılmalıdır.

Örnek Kart Bilgisi Toplama arayüzü

2) Ayırma

İşlenen kişisel verileri fiziki ve mantıksal olarak ayırmak süreçlerin birbirine karışmamasını ve müşteri bazında takip edilmesini sağlar.Aşağıda yer verilen iki yöntemle ayırma stratejisinin gerçekleşmesi sağlanabilecektir.

- İzole Etme: Aynı amaç için toplanmış olsa dahi bütün veriler tek bir veritabanında değil, müşteri, veri tipi vb. kategoriler temelinde farklı veri tabanlarında veya uygulamalar saklanmalıdır. Bunların fiziki olarak ayrılmasının mümkün olmadığı noktalarda mantıksal ayrıma gidilerek müşteri, veri tipi vb. kategoriler temelinde dedike yapılar üzerinde veriler saklanmalıdır.

- Dağıtma: Mümkün olduğunda Merkezi veri tabanları yerine merkezi olmayan veri tabanları kullanılmalıdır. Bu yöntem yukarıda yer alan yöntemle beraber uygulandığında işlenen kişisel veriler hem şirket içerisindeki süreçler baz alınarak farklı yerlerde bulunacak hem de merkezi olmayan sistem mimarileri ile tek kanaldan erişilebilmeleri önlenecektir (Bu durum siber saldırılar açısından da riski minimize edecektir).

Örnek 1: Birden fazla kurumsal müşteriye hizmet olarak yazılım (SaaS) çözümü sunan bir firmanın her müşteriden gelen verileri müşteri bazında fiziki veya sanal ayrı sunucularda bulunması; bu veriler arasında herhangi bir ilişki/bağıntı kurmaması gerekir. Aksi durumda firmanın müşteri ile ilişkisi bittiğinde verilerin iade edilmesi süreci veya farklı müşterilerin her ikisinin de son kullanıcısı olan ilgili kişilerin tek bir müşteri bakımından "verilerin silinmesi" talebi içinden çıkılmaz bir hal alacaktır.

Örnek 2: Tüm şirket nezdinde toplanan kişisel veriler merkezi bir sunucuda bulunmayıp farklı sunucularda bulunursa (örn. blokzincir teknolojisi), olası bir veri ihlalinde ihlale maruz kalmayan sunucu içerisinde yer alan kişisel veriler korunmuş olacaktır .

Örnek 3: Mobil uygulamaya giriş esnasında kullanıcıdan alınan parmak izi gibi özel nitelikli veriler uygulama sunucularına alınmadan telefonda bağımsız olarak cihaz üzerinde saklanmalı ve doğrulama cihaz üzerinde yapılmalıdır (izole etme).

3) Soyutlama

Kişisel verilerinin en az detayda toplanması, mahremiyet riskini de düşürecektir. Bu nedenle verilerin toplanması aşamasında veri işleme amacından daha fazla derine inecek bir detayda veri toplanmamalıdır.

- Özetleme: Kişisel veriler toplanırken veriler en üst seviyede toplanmalı, mümkün olduğunca detay almaktan kaçınılmalıdır.

- Gruplama: Kişisel veriler işlenirken birden fazla kişinin verisi kümelenebiliyorsa kümelenmeli, bunun mümkün olduğu noktalarda kişi bazında veri işleme yapılmamalıdır.

- Gürültü ekleme: Büyük veri olsun olmasın tüm veri süreçlerinde durumun elverdiği ölçüde gürültü ekleme (perturbation) suretiyle verinin tam detayının ortaya çıkmasının engellenmesi sağlanmalıdır.

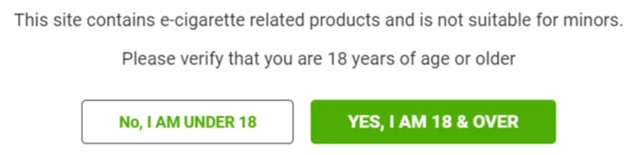

Örnek 1: Bazı web-siteleri sundukları ürünün erişkinlere yönelik olması (örn. alkollü içecekler sunanlar) veya 18 yaş altındaki kişilere özgü özel teknik ve idari tedbirler alınmasını sağlamak amacıyla site girişinde yaş bilgisi almaktadır. Böyle bir iş sürecinde kişinin doğrudan doğum tarihinin alınacağı bir akış yerine sadece "18 yaşından büyük müsün?" sorusuna verilecek "evet/hayır" cevabının olacağı bir akış tercih edilmelidir.

Örnek 1 için tavsiye edilen akış

Örnek 2: Lokasyon bazlı alışveriş uygulamaları kullanıcının lokasyonu temelinde ürün seçeneği sunduğu için kullanıcıların lokasyonunu toparlamaktadır. Bu tür durumlarda GPS aracılığıyla gerçek zamanlı veri toplanması noktasında birebir GPS lokasyonu yerine, o GPS lokasyonunu işaret eden daha büyük bir alana (örn. mahalle, semt) ilişkin veri toplanması tercih edilmelidir.

4) Saklama

Kişisel verilerin başkaları tarafından ulaşılmasına ve veriler arasında bağlantılar kurulmasına engel olunmalıdır.

- Kısıtlama: Kişisel veriler süreç bazlı ayırılmalı ve bu verilere erişecek kişiler en başından belirlenmelidir. Söz konusu erişimler sıkı erişim politikalarına tabi olmalı ve kullanıcı bazında kısıtlanmak suretiyle yetki matrisi oluşturulmalıdır.

- Örtme/Karartma: Kişisel veriler şifrelenmeli (encyrption), özetlenmeli (hashing) ya da anonim hale getirilmelidir. Aynı zamanda verilerin özel anahtar (private key) olmadan anlaşılabilir olması önlenmelidir. Bu özel anahtarlar da sadece ihlal süreçleriyle ilgilenmesi öngörülen kişilerin elinde olmalıdır.

- Bağlantıyı Koparma: Kişisel verinin ilgili olduğu olay ve kişi arasındaki bağlantı koparılmalıdır. Aynı şekilde tanımlayıcı verilerin kişisel verilerle bağlantısının kaldırılması gerekmektedir.

- Karıştırma: Kişisel verilerin kaynağının ve aralarındaki bağıntıların çözülmesinin engellenmesi için veriler karıştırılmalı, aralarındaki korelasyon ortadan kaldırılmalıdır.

Örnek 1: Bazı elektronik haberleşme sağlayıcıları ve bulut hizmet sağlayıcıları uçtan uça şifreleme yöntemini kullanmaktadır. Bu durumda kullanıcılar, servis sağlayıcısının anahtarı öğrenmeyeceği şekilde, şifreleme için kullanılacak anahtarlar üzerinde iletişim kurarlar. Bu, servis sağlayıcısının sakladığı veya ilettiği verilerin şifresini çözememesini ve okuyamamasını sağlar. Veriler, yalnızca kullanıcıların "uç noktalarında" (yani akıllı telefon veya dizüstü bilgisayarda) bulunur.

Örnek 2: Verilerin saklanması esnasında gerekmediği sürece ve teknik olarak mümkün olduğunca RFID etikleri, kablosuz ağ tanımlayıcıları ve hatta IP adresi gibi tanımlayıcıların verilerin kişisel verilerle bağlantısı ortadan kaldırılmalıdır.

Yukarıda bahsedilen ilke ve stratejiler, ürün veya süreç tasarım aşamasındayken uygulanmaya başlanmalı ve bu konuda gerekli önlemler alınmalıdır.

PbD, her ne kadar KVKK nezdinde açık bir şekilde belirtilen bir ilke olmasa da, Kanun'un farklı temel ilke ve yükümlülüklerinde kendine yer bulmaktadır. Bu nedenle ürünün yaşam döngüsü boyunca uygulanması gerekmektedir.

PS: Süreç temelli stratejiler ise bir sonraki yazımızın konusu olacaktır.

Sorunuz olması halinde info@canpolatlegal.com adresinden bize ulaşabilirsiniz.

PS: The Little Blue Book yazarı Jaap-Henk Hoepman'e izni için teşekkürler.

Originally Published 01 February 2021

The content of this article is intended to provide a general guide to the subject matter. Specialist advice should be sought about your specific circumstances.